Пандемията от COVID-19 и преминаването в онлайн среда на редица дейности от административната и търговската сфера допринася за бума на кибератаки от различен характер, сред които се откроява кибершпионажът.

Заплахите могат да дойдат от разузнавателни агенции и хакерски групи. За престъпниците кибершпионажът не е самоцел, а е част от тяхната дейност. Има групи, които действат по идеологически и/или материални причини. Слабото място на държавните организации и юридическите лица са техните официални уебсайтове, корпоративни блогове, уеб страници на служители, лични акаунти. Особено внимание се отделя на сигурността на сървъра. Също така всяка дейност се проследява чрез добре познатите портали Google, YouTube, Facebook, Skype и др. Дейностите на водещите ИТ компании (Microsoft, Apple) се наблюдават, тъй като идентифицираните уязвимости помагат да се заобиколи защитата. Вероятността за атака се увеличава пропорционално с увеличаване популярността на услугата и организацията.

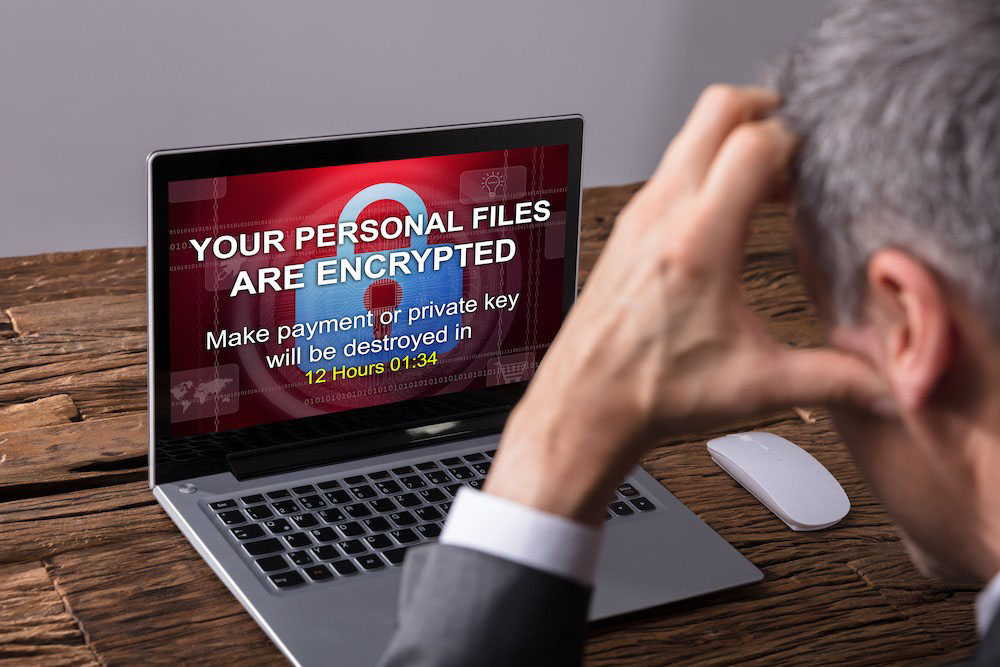

Анализаторите обобщават: най-голямата финансова вреда е регистрирана поради атаки от вируси на рансъмуер (специфичен вид злонамерен софтуер, който изтръгва финансов откуп от жертвите си, като заплашва да публикува, изтрие или затвори достъпа до важни лични данни). Докладът за високотехнологични тенденции в престъпността Hi-Tech Crime Trends 2020-2021 изследва различни аспекти от функционирането на киберпрестъпната индустрия, анализира атаки и прогнозира промени в спектъра на заплахите за различни сектори на икономиката: финансов, телекомуникационен, търговия на дребно, производство, енергетика. Топ 5 на най-атакуваните индустрии включват производството, търговията на дребно, държавните агенции, здравеопазването и строителството.

Най-опасните рансъмуери от края на 2019 г. са Maze и REvil, представляващи над 50% от успешните атаки. Ryuk, NetWalker, DoppelPaymer са на второ място. Импулсът за разцвета на ерата на рансъмуера беше даден от частни и публични партньорски програми, което доведе до опасна симбиоза на рансъмуера с киберпрестъпници, които се специализират в компрометиране на корпоративни мрежи. Операторите на рансъмуер получават достъп и атакуват жертвата. След като тя плати откупа, партньорът получава процент от тази сума.

Изследователите идентифицират такива вектори на мрежово хакване като злонамерени пощенски съобщения, отгатване на пароли за интерфейси за отдалечен достъп (RDP, SSH, VPN), злонамерени програми (например изтеглящи устройства), както и използването на нови видове ботнети, целта на които е отгатване на пароли от голям брой заразени устройства, включително сървъри. От края на 2019 г. престъпниците използващи рансъмуер, прилагат нова техника: преди да я криптират, те копират цялата информация на компанията жертва на своите сървъри за по-нататъшно изнудване. Ако жертвата не плати откупа, тя не само ще загуби данните, но и ще ги види в публичното пространство. През юни 2020 г. REvil започна да провежда търгове, където откраднатите данни действаха като партиди. Докладът за високотехнологични тенденции в престъпността 2020-2021 г. предоставя препоръки за противодействие на атаките на рансъмуер, както по отношение на технологичните мерки за услуги за информационна сигурност, така и по отношение на повишаването на експертизата на екипите за киберсигурност с цел борба с тази заплаха.

2020 г. показа, че все повече и повече кибершпионажът се заменя с активни опити за унищожаване на инфраструктурата. Арсеналът на нападателите активно се попълва с инструменти за атаки срещу физически изолирани мрежи от критични инфраструктурни съоръжения. Ядрената енергия вече е очевидната цел №1.

Друга високопоставена атака беше опитът за саботаж в Израел, където целта бяха водоснабдителни системи, в които хакери се опитаха да променят нивото на хлор. Успехът на тази атака можеше да доведе до сериозен недостиг на вода и човешки жертви. В същото време продържавни групи не губят интерес към телекомуникационния сектор: през анализирания период тук са действали 11 групи, свързани със специалните служби. Задачите на киберпрестъпниците са да шпионират телекомуникационните оператори и да се опитват да деактивират тяхната инфраструктура. Основният метод за компрометиране на данните от магнитни ленти е заразяването на компютри със свързани POS терминали със специални „троянски коне“, които събират данни от RAM. През анализирания период са идентифицирани и блокирани 118% повече фишинг ресурси.

Повишеното търсене на онлайн покупки също е от полза за престъпниците. Те бързо се приспособяват към новата реалност и започват да извършват фишинг атаки срещу услуги и отделни марки, които преди това са имали малък икономически ефект върху тях. В предишни години нападателите спряха кампаниите си, след като блокираха измамни уебсайтове и преминаха към други марки. От началото на 2021 г. се наблюдава увеличаване на прилагането на социално инженерство, при което многократни сценарии се използват при фишинг атаки. В такива все по-популярни фишинг схеми жертвата е предварително разработена - те установяват контакт с нея, създават атмосфера на легитимност и едва след това се насочват към фишинг страница.

Тенденцията тази година е използването на връзки за еднократна употреба. Потребителят получава уникална връзка, която става неактивна след първото отваряне. Най-голямо количество фишинг е създадено за онлайн услуги (39,6%). Това включва фишинг за събиране на акаунти от Microsoft, Netflix, Amazon, eBay, Valve Steam и др. Следват пощенските услуги (15,6%), финансовите институции (15%), облачното съхранение (14,5%), платежните услуги (6,6%) и „новодошлите“ в списъка - букмейкърите (2,2%).

За престъпниците кибершпионажът е дар, който им позволява да прескачат за секунди от една страна в друга и да се изплъзват безпрепятствено от правосъдието.